Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Автоматизация OWASP ZAP, Часть 1, Вводная часть

Апр 30

- 7 585

- 3

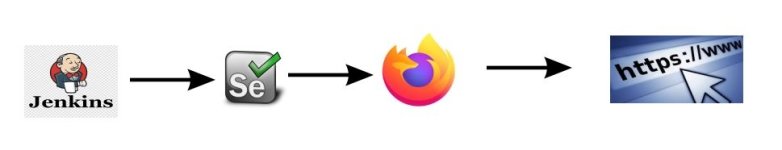

Приветствую тебя, на моей первой статье по циклу автоматизации OWASP ZAP и по совместительству на первой статье на форуме.

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Статья Блог начинающего Bug Хантера. Уязвимости при SMS-аутентификации + Кейсы. Часть 3.1

Апр 26

- 7 399

- 3

Всем Салам. Эта статья является неким дополнением и продолжением этой статьи BruteForce, как недооцененный вид атаки (Account TakeOver)

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Статья Блог начинающего Bug Хантера. Ищем баги за еду. Часть 2

Апр 20

- 8 153

- 8

Всем Салам. Много времени прошло с начала первой части. В последнее время не было желания вообще что-либо написать. И за этот период накопилось очень много, разных и интересных кейсов из Bug Bounty.

Сегодняшняя тема думаю многим будет интересна и многие смогут поучаствовать при желании. А речь пойдет о недавно открытой программе Bug Bounty от Азбуки Вкуса. И что мне понравилось в данной программе, то что оплату можно получать продуктами, точнее бонусами, которые придут на карту. Также можно и деньгами, но если бонусами, то это сумма умножается на 1.5. И вот какие плюсы, если получать бонусами.

Сегодняшняя тема думаю многим будет интересна и многие смогут поучаствовать при желании. А речь пойдет о недавно открытой программе Bug Bounty от Азбуки Вкуса. И что мне понравилось в данной программе, то что оплату можно получать продуктами, точнее бонусами, которые придут на карту. Также можно и деньгами, но если бонусами, то это сумма умножается на 1.5. И вот какие плюсы, если получать бонусами.

- В полтора раза больше

- Огромное количество бонусов и карта становится платиновой

- А это бесплатный абонемент на кофе

- Всякие плюшки на дни рождения

- И возможность обменять бонусы на авиа мили Аэрофлота

Как я сдавал OSCP?!

Апр 12

- 12 866

- 27

Привет, мой друг. Вот и я решил черкануть тебе пару строк об уже нашумевшем экзамене OSCP. Думаю, если ты читаешь эту тему, то уже знаешь о чем речь, но на всякий случай, если привел тебя сюда "Random", напомню,

OSCP - Offensive Security Certified Professional, знаменитый международный сертификат по наступательной безопасности, который подтверждает квалификацию пентестера. Его особенность в том, что его нельзя сдать "заучив тесты", только реальная практика пентеста, только хардкор. В этой статье я расскажу о том, как я прошел свой путь.

Чтобы не повторяться приведу тебе полезные ссылки:

Прочитал и готов идти...

OSCP - Offensive Security Certified Professional, знаменитый международный сертификат по наступательной безопасности, который подтверждает квалификацию пентестера. Его особенность в том, что его нельзя сдать "заучив тесты", только реальная практика пентеста, только хардкор. В этой статье я расскажу о том, как я прошел свой путь.

Чтобы не повторяться приведу тебе полезные ссылки:

Прочитал и готов идти...

Статья Мыслите вне рамок OWASP TOP-10/SANS TOP-25/Bug Bounty

Апр 01

- 5 187

- 1

Статья является переводом. Оригинал вот

TL;DR:

"Мыслите вне рамок

Эта статья поможет тем, кто только встал на этот путь информационной безопасности и охоты за багами.

Ссылка скрыта от гостей

TL;DR:

"Мыслите вне рамок

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

". В этой статье мы обсудим несколько примеров, чтобы донести главную идею о том, что если вы думаете ограниченно, то вы и будете ограниченными. Использование Bug bounty ухудшило качество тестирования на проникновение, как для клиентов, так и для специалистов. Клиенту трудно отличить хороший пентест от быстрого и грязного, при использовании топ-10/топ-25 будь то SANS или OWASP .Эта статья поможет тем, кто только встал на этот путь информационной безопасности и охоты за багами.

Внимание: Эта статья может изменить и изменит взгляд, мышление и привычку типичного пентестера. Будьте осторожны. Это может причинить...

Статья Out-of-band атаки

Мар 20

- 9 891

- 4

Статья является переводом. Оригинал вотСсылка скрыта от гостей

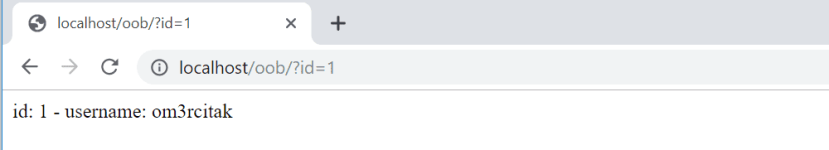

В этой статье я расскажу о понятии и концепции "Out-of-band" (на рус. «вне-диапазона») , а также о использовании на некоторых примерах.

Структура статьи

1. Что значит "Out-of-band"?

2. Blind уязвимости

2.1 Blind SQL Injection

2.2 Blind Command Injection

2.3 Blind Cross-site Scripting

3. Подготовка подходящей среды для извлечения данных4. Использование уязвимостей с помощью OOB-технологии

4.1 Использование Blind SQL Injection уязвимости с помощью OOB-технологии

4.1.1...

Статья Поиск уязвимостей в интернет-магазине товаров от Xiaomi

Мар 19

- 8 451

- 16

На сайте все еще не прикрыли уязвимости, так что вы сможете увидеть и потрогать их "вживую" -

Ссылка на профиль дамы во ВКонтакте - Александра Александровна

Привязанный к странице номер телефона - +79787490741

Начать следует с того, как был найден вышеназванный магазин с техникой от компании Xiaomi. А найден он был очень просто - через рекламу на Youtube. Я зашел на видеохостинг, вбил в поиске "Xiaomi Gaming Laptop" (уж очень мне захотелось заменить свой старый ПК на что - то более мобильное и производительное) и под третьим видео в топе обнаружил ссылку на магазин:

[ATTACH...

Ссылка скрыта от гостей

. Рассказываю я о них потому, что владелец не захотел нормально общаться, сначала заигнорив на почте, а потом и вовсе добавив меня в ЧС во ВКонтакте, ссылаясь на то, что пентестестом займется их программист (ну что ж, думаю, у него все получится). Ссылка на профиль дамы во ВКонтакте - Александра Александровна

Привязанный к странице номер телефона - +79787490741

Начать следует с того, как был найден вышеназванный магазин с техникой от компании Xiaomi. А найден он был очень просто - через рекламу на Youtube. Я зашел на видеохостинг, вбил в поиске "Xiaomi Gaming Laptop" (уж очень мне захотелось заменить свой старый ПК на что - то более мобильное и производительное) и под третьим видео в топе обнаружил ссылку на магазин:

[ATTACH...

Soft Инструментарий AngelSecurityTeam

Мар 17

- 10 712

- 4

Приветствую Уважаемых Форумчан и Друзей.

Сегодня буду знакомить вас с целой группой инструментов.

Разработчиком которых является AngelSecurityTeam.

В обзоре будет не полный перечень новинок.

В арсенале имеются и утилиты по перечислению субдоменов и поиска админок.

Но выбрал те,с которыми было интересно познакомиться.

Категорически запрещено использование рассматриваемых инструментов в незаконных целях.

Инструменты предоставлены исключительно в рамках ознакомления и изучения проблем безопасности.

Работать будем с Kali Linux и откроет список Cam-Hackers.

Название говорит за себя и он подойдёт тем,кому скучно и кому нравится не смотреть мир,а подглядывать за ним.

Установка:

Очень...

Сегодня буду знакомить вас с целой группой инструментов.

Разработчиком которых является AngelSecurityTeam.

В обзоре будет не полный перечень новинок.

В арсенале имеются и утилиты по перечислению субдоменов и поиска админок.

Но выбрал те,с которыми было интересно познакомиться.

Категорически запрещено использование рассматриваемых инструментов в незаконных целях.

Инструменты предоставлены исключительно в рамках ознакомления и изучения проблем безопасности.

Работать будем с Kali Linux и откроет список Cam-Hackers.

Название говорит за себя и он подойдёт тем,кому скучно и кому нравится не смотреть мир,а подглядывать за ним.

Установка:

Код:

# git clone https://github.com/AngelSecurityTeam/Cam-Hackers.git

# cd Cam-Hackers

# chmod +x cam-hackers.py

# pip3 install requests -это необязательная команда

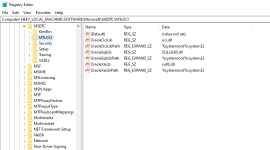

# python3 cam-hackers.pyСтатья DLL Hijacking

Мар 15

- 6 351

- 5

Когда программа запускается, несколько DLL загружаются в область памяти ее процесса. Windows ищет библиотеки DLL, необходимые для процесса, просматривая системные папки в определенном порядке. Перехват порядка поиска может использоваться в сценариях «красных» для определения возможности

Кроме того, в отчетах показаны распространенные вредоносные программы, которые пытаются маскироваться под DLL, отсутствуя в процессе Windows, чтобы выполнить произвольный код и остаться скрытыми. Плоскость атаки в отношении кражи DLL огромна и зависит от версии операционной системы и установленного программного обеспечения. Однако некоторые из наиболее заметных, которые можно использовать в Windows 7 и Windows 10, описаны в этой статье.

MSDTC

The Distributed Transaction Coordinator - это служба Windows, отвечающая за координацию транзакций между базами данных (SQL Server) и...

Ссылка скрыта от гостей

и сохранения.Кроме того, в отчетах показаны распространенные вредоносные программы, которые пытаются маскироваться под DLL, отсутствуя в процессе Windows, чтобы выполнить произвольный код и остаться скрытыми. Плоскость атаки в отношении кражи DLL огромна и зависит от версии операционной системы и установленного программного обеспечения. Однако некоторые из наиболее заметных, которые можно использовать в Windows 7 и Windows 10, описаны в этой статье.

MSDTC

The Distributed Transaction Coordinator - это служба Windows, отвечающая за координацию транзакций между базами данных (SQL Server) и...

Soft [WEB VULN SCANNER] Arachni

Мар 09

- 5 073

- 7

Выдалась минутка и я решил посвятить её очень беглому обзору весьма интересного инструмена для веб аудита - Arachni.

Сайт разработчика

Недавно в своем блоге разработчик заявил, что вынужден остановить поддержку проекта в пользу коммерческих начинаний. Оно и не дивно, толковые опенсоурсные сканнеры долго не живут в опенсоурсе.

На данный момент мы имеет сам фреймворк версии 2.0 и веб морду к нему версии 1.0

бинарные релизы под все ОС можно взять тут

Arachni/arachni-ui-web

ознакомиться и скачать можно на гитхабе.

Не вижу смысл переписывать то, что там написано сюда. Лучше дам пару скриншотов.

Для начала стоит взглянуть на список поддерживаемых сканнером технологий

и сказать ОГО! ОГОГО!

Не...

Сайт разработчика

Ссылка скрыта от гостей

Недавно в своем блоге разработчик заявил, что вынужден остановить поддержку проекта в пользу коммерческих начинаний. Оно и не дивно, толковые опенсоурсные сканнеры долго не живут в опенсоурсе.

На данный момент мы имеет сам фреймворк версии 2.0 и веб морду к нему версии 1.0

бинарные релизы под все ОС можно взять тут

Ссылка скрыта от гостей

для тех, кто предпочитает терминал есть ночнушкиArachni/arachni-ui-web

ознакомиться и скачать можно на гитхабе.

Не вижу смысл переписывать то, что там написано сюда. Лучше дам пару скриншотов.

Для начала стоит взглянуть на список поддерживаемых сканнером технологий

и сказать ОГО! ОГОГО!

Не...